3ds Hacking Scene

El hacking de consolas se ha popularizado mucho en estos tiempos y esto es debido a la piratería. El tener una consola hackeada, hoy en día, hace que uno pueda tener cualquier cantidad de juegos sin necesidad de pagar por ellos. Además, también provee de muchas funciones más por medio de las homebrew applications. El hecho de que el hacking de las consolas llegue a permitir piratería ha generado un gran debate sobre si es o no ético el hacer esto.

Hoy le quiero compartir la historia de cómo empezó la hacking scene en el Nintendo 3ds, para que vean que no siempre la piratería es lo que motiva este hecho y que genera debates incluso dentro de la comunidad de hackers. Además, para que también tengan cuidado en cada uno de sus proyectos, ya que en muchos casos, programas en los que no se tuvo la seguridad como una prioridad.

Antes de empezar, es bueno mencionar que lo que motiva a hackear es el acceso a un dispositivo del que se tengo todo el control, poder modificar juegos o correr aplicaciones propias (homebrew). Además de esto, la piratería también es una fuerza que mueve estas acciones, sin embargo muchas veces los que buscan piratear no forman parte de las personas que buscan hackear consolas, solo se mantienen pendientes de sus progresos. Así que, el homebrew muchas veces da paso a la piratería, pero no es su objetivo.

En un principio, ya se tenía control sobre el Nintendo DS por medio de flashcards como la R4, lo cual permitía tener código externo corriendo en el 3DS. Sin embargo, los juegos de DS se corren de manera separada al software del 3DS, por lo que no se podía acceder a nada del 3DS mediante esta función.

2 años después, una compañía llamada Gateway sacó una flashcard que funcionaba con el 3DS y podía correr juegos de 3DS. Funcionaba mediante 2 flashcards, una que era de DS y otra que era de 3DS. La primera aplicaba el MSET Exploit que manipulaba el perfil de DS con una cadena inmensa de caracteres de forma que se sobrecargaba de información y permitía correr código externo, haciendo que la flashcard de 3DS funcionara. Esto es curioso, ya que Gateway solo buscaba la piratería, por lo que esta le iba ganando al homebrew.

Ahora, las consolas se actualizan constantemente para prevenir este tipo de acciones y mejorar la seguridad, y el 3DS no fue excepción. Ahora Gateway no funcionaba en la última versión de la consola, así que lo que hicieron fue guardar una versión anterior en las flashcards de forma que el 3DS hiciera un tipo de Dual Booting y corriera la flashcard en una versión anterior.

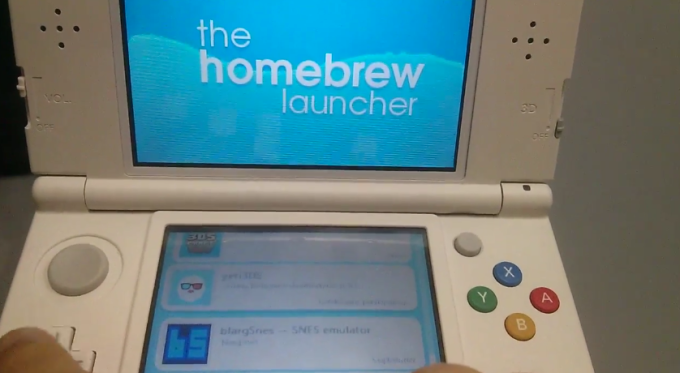

Luego de esto apareció Smea, un hacker muy talentoso que encontró otro exploit para la consola llamado SSSpwn. Este exploit utilizaba un juego, Cubic Ninja (luego se llamó Ninjhax por esto), de una compañía que ya había quebrado, por lo que un patch para este juego era muy poco probable. La forma en que funcionaba era que al nombrar custom levels, uno podía meter tanta información como uno quisiera por lo que se podía correr código y por primera vez, permitir homebrew. La forma en la que se liberó el explóit no permitía piratería, pero permitió que desarrolladores hicieran aplicaciones para la consola.

Gateway volvió a mostrarse con un nuevo exloit utilizando una vulnerabilidad del buscador web. Sin embargo, no lo hicieron público y hasta pusieron código inútil con tal de no mostrarlo, hasta que un hacker llamado Yifan Lu utilizó logró decifrarlo y mostrarlo al público. Debido a esto surgió rxTools, hecho por un usuario de gbaTemp llamado Roxas75, que permitía lo mismo que hacía Gateway, pero sin usar sus flashcards. Lo hizo close source debido a que no quería que utilizaran su creación para permitir piratería. Sin embargo, luego alguien liberó información que no debía ser mostrada sobre rxTools que permitía piratería y también se utilizó reverse engineering sobre rxTools. Roxas75, al ver esto, liberó el código, agregó lo necesario para piratería y dejó la hacking scene.

Luego se hicieron nuevas mejoras, llegando inluso a descubrir una debilidad en el propio hardware de la consola, por lo que ahora todos pueden tener una 3DS hackeada. Ahora se utiliza Luma3DS, que es un custom firmware fácil de utilizar y muy poderoso.

Este fue un pequeño resumen de la historia de la hacking scene de 3DS y cómo es que se llegan a aprovechar vulnerabilidades de los sistemas y programas. Es algo que me llamó mucho la atención y me pareció muy interesante, así que decidí compartirlo.

Para la historia un poco más detallada y mejor explicada les dejo este video de TechRules:

https://youtu.be/ImR-TdDAIJE

-X

No hay comentarios: